セキュリティ

情報漏洩していないかチェックする方法|漏洩の原因や対策方法を解説

カテゴリー一覧 個人情報とは、単体特定の個人を識別できる情報や、ほかの情報と簡単に照合可能で、それにより特… 続きはこちら>

シングルサインオン(SSO)の実装方式とは?導入のメリット・デメリット、事例を紹介

カテゴリー一覧 シングルサインオン(SSO)とは、1つのID・パスワードによって、複数のWebサービス、ク… 続きはこちら>

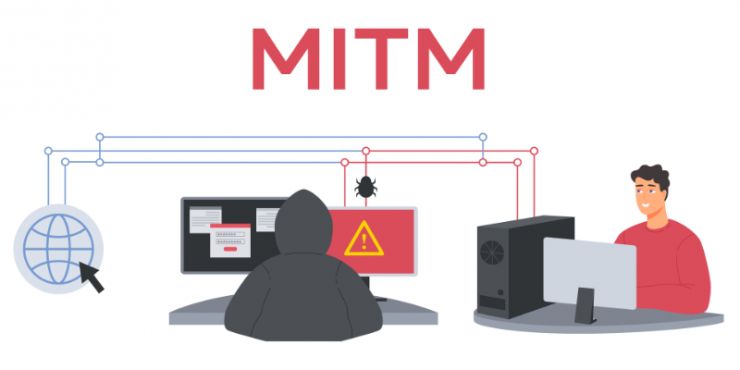

中間者攻撃(MITM攻撃)の仕組みや対策方法とは?|通信の盗聴やデータ改ざんを予防しよう

カテゴリー一覧 中間者攻撃(MITM攻撃)とは、通信の盗聴やデータの改ざんにより、機密情報や個人情報の漏洩… 続きはこちら>

IT統制にも必要な「情報管理」の考え方とは?機密性・完全性・可用性を徹底解説

カテゴリー一覧 現代の企業にとって、情報管理は避けて通ることのできない課題の一つです。いまや情報は資産であ… 続きはこちら>

顧客情報とは?管理すべき理由やCRMの機能についても解説

カテゴリー一覧 顧客情報とはどのようなものを指すのでしょうか。「個人情報のことなのでは?」と思う方もいるか… 続きはこちら>

人材業界の情報管理における課題とは?情報漏洩の事例や対策も併せて解説

カテゴリー一覧 人材業界のようにたくさんの個人情報を取り扱うビジネスは、情報漏洩などのリスクと隣り合わせと… 続きはこちら>

不動産営業の顧客管理に役立つCRM・SFAとは?機能やメリットについて解説

カテゴリー一覧 業務の効率化・DX化を図るには、顧客管理へのCRMやSFAの導入が有効です。 特に不… 続きはこちら>

内部統制におけるIT統制とは?IT統制の役割や種類、担う部門について解説

カテゴリー一覧 現代はあらゆる場面でITシステムやデジタル情報といったIT(情報技術)が利用されており、企… 続きはこちら>

boxとトラスト・ログインのID連携|boxをより安全・便利に利用しよう

カテゴリー一覧 あらゆる情報をデータ化して扱う現代において、容量を気にせずに使えるクラウドストレージやファ… 続きはこちら>

企業のパスワード管理の重要性|パスワード管理の現状や問題点、安全なパスワード管理方法について紹介

カテゴリー一覧 通信デバイスやインターネットが当たり前のように使われている現代では、Webサービスなどのログインで使うパ… 続きはこちら>