【事例から学ぶ】インフォスティーラによる不正アクセスとIDaaSで実現する情報漏洩対策

■目次

1. インフォスティーラとは?

3. IDaaSとは?

4. IDaaSでできる対策:侵入「前」と侵入「後」の多層防御

6. まとめ

2025年に入り、企業の機密情報や個人の認証情報を狙うサイバー攻撃は、より巧妙化・多様化しています。中でも、「インフォスティーラ(InfoStealer)」による被害は深刻さを増しており、多くの企業がその脅威に直面しています。パスワードの使い回しや脆弱なパスワード設定が常態化している現状では、ひとたびインフォスティーラに感染すると、芋づる式に様々なサービスへの不正アクセスを許してしまうリスクがあります。

本記事では、インフォスティーラの概要から具体的な被害事例、そしてその対策としてIDaaS(Identity as a Service)がいかに有効であるか、特に弊社のIDaaS製品「GMOトラスト・ログイン」で実現できるセキュリティ対策について詳しく解説します。

■インフォスティーラとは?

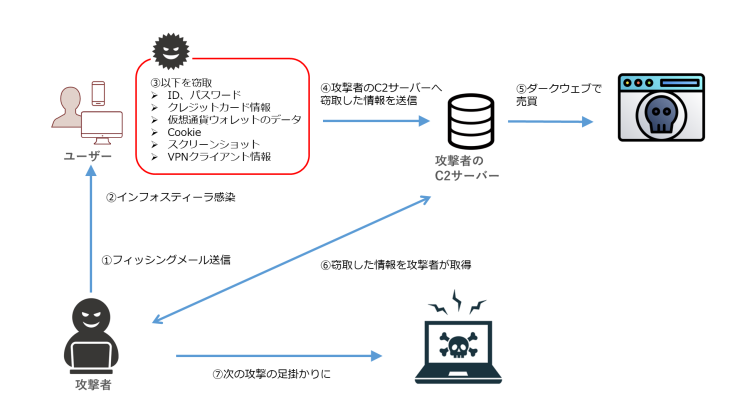

インフォスティーラとは、その名の通り、PCやスマートフォンなどのデバイスに侵入し、保存されている様々な情報を窃取するマルウェアの一種です。特に、Webブラウザに保存された認証情報(ID、パスワード)、クレジットカード情報、仮想通貨ウォレットのデータ、Cookie、スクリーンショット、さらにはVPNクライアント情報などが主な標的となります。

インフォスティーラは、フィッシング詐欺の添付ファイル、不正なソフトウェアのダウンロード、悪意のあるWebサイトの閲覧など、様々な経路でデバイスに侵入します。感染するとユーザーに気づかれることなく情報を収集し、攻撃者のC2(コマンド&コントロール)サーバーに送信します。一度情報が窃取されると、その情報はダークウェブで売買されたり、ランサムウェア攻撃の足がかりとして利用されたりと、さらなる被害へと繋がる可能性があります。

インフォスティーラがどのようなマルウェアかを理解したところで、次に実際の被害事例を見てみましょう。現実にどのような被害が起きているのかを把握することで、その危険性をより具体的に理解できます。

■インフォスティーラの被害事例

2025年には、インフォスティーラによる以下のような被害が多数報告されています。

◇大手ECサイトでの顧客情報流出

従業員のPCがインフォスティーラに感染し、そのPCに保存されていた開発環境へのログイン情報が窃取されました。結果としてECサイトのデータベースに不正アクセスされ、数百万件の顧客情報(氏名、住所、メールアドレス、購入履歴など)が流出する事件が発生しました。

◇SaaSアカウントへの不正ログインによる業務妨害

複数の企業で、従業員のSaaSアカウント(Microsoft 365, Slack, Salesforceなど)への不正ログインが確認されました。これは、従業員が利用していたパスワードがインフォスティーラによって窃取され、攻撃者がその情報を用いてログインを試みたためです。不正ログイン後、顧客への詐欺メールの送信や、機密情報の改ざん・削除といった業務妨害行為が行われ、企業活動に甚大な影響を及ぼしました。

◇Googleアカウントの継続アクセス

Malwarebytesが2024年1月に報告した事例では、インフォスティーラーがGoogleアカウントの認証クッキーを盗み、MFAを迂回して永続的にアクセスする手法が確認されています。

◇仮想通貨ウォレットからの不正送金

個人のPCがインフォスティーラに感染し、Webブラウザに保存されていた仮想通貨ウォレットのパスワードや秘密鍵が窃取される被害が多発しました。これにより、保有していた仮想通貨が不正に送金され、多額の資産を失う事例が相次ぎました。

これらの事例からわかるように、インフォスティーラは企業のブランドイメージ失墜、顧客からの信頼喪失、金銭的損失、そして事業継続性の危機に直結する深刻な脅威です。

では、こうした深刻な被害にどう対処すればよいのでしょうか。インフォスティーラによる情報漏洩や不正アクセスのリスクに備えるためには、多層的な防御が必要です。ここからは、IDaaSを活用した具体的な対策方法をご紹介します。

■IDaaSとは?

改めて、IDaaS(Identity as a Service)がどのような機能かを説明します。IDaaSとは、クラウド上で認証・認可・ID管理を提供するサービスです。各種SaaSや業務システムへのシングルサインオン(SSO)、多要素認証(MFA)、ユーザーアカウントのライフサイクル管理などを統合的に提供することで、不正アクセスや情報漏洩のリスクを軽減します。

※以下のようなブログもご覧ください。

「顧客ID管理の最適解:CIAMとIDaaS・IAMの違いと使い分け戦略」

https://blog.trustlogin.com/2025/ciam_iam_eiam

■IDaaSでできる対策:侵入「前」と侵入「後」の多層防御

インフォスティーラの脅威から情報を守るために、IDaaS(Identity as a Service)は非常に有効なソリューションです。IDaaSを導入することで、不正アクセスの予防と、万が一の侵入後の被害軽減・検知を両立する多層的なセキュリティ対策が可能になります。

◇侵入「前」の対策(予防)

これらの対策は、インフォスティーラによる認証情報の窃取や不正ログインの試みを未然に防ぐことを目的としています。

| 対策項目 | 概要 |

| パスワードレス認証の推進 | パスワードを必要としない認証方式を導入することで、インフォスティーラが狙う主要な情報であるパスワードそのものをなくし、パスワード窃取のリスク自体を排除します。 |

| 多要素認証(MFA)の導入 | パスワード認証に加え、指紋認証、顔認証、セキュリティキー、ワンタイムパスワードなど複数の要素を組み合わせることで、認証の安全性を高めます。インフォスティーラによってパスワードが窃取されても、それだけではログインできません。 |

◇侵入「後」の対策(検知と被害軽減)

これらの対策は、認証情報(パスワードやセッション情報)が何らかの形で漏洩してしまった後、不正なアクセスが実行されることを防いだり、被害を最小限に抑えたり、異常を早期に検知して対処することを目的としています。

| 対策項目 | 概要 |

| セッション管理の強化 | セッション有効期限を短く設定することで、一定時間操作がない場合に自動的にセッションを切断します。万が一セッション情報が窃取されても、その情報が悪用される時間を短縮し、被害を最小限に抑えます。 |

| アクセスログの一元管理と監視 | すべての認証ログやアクセスログを一元的に管理し、不審な挙動を早期に検知します。ログ分析を通じて不正アクセスを特定し、被害拡大を食い止める対応を可能にします。 |

上記でご紹介したIDaaSによる対策は、多くの製品で共通する基本機能ですが、弊社が提供する「GMOトラスト・ログイン」では、さらに踏み込んだ高度な機能を実装しています。ここでは、GMOトラスト・ログインならではの対策機能について詳しく見ていきます。

■GMOトラスト・ログインでできる対策

弊社のIDaaS製品「GMOトラスト・ログイン」は、インフォスティーラ対策に特化した強力な機能を提供し、お客様のセキュリティを強固に保護します。

◇侵入「前」の対策(予防)

| 対策項目 | 概要 |

| パスワードレスの導入 |

GMOトラスト・ログインは、以下のようなパスワードレス機能を提供しています。 • パスキー認証(FIDO2) |

| MFA(多要素認証)の導入 |

GMOトラスト・ログインは、以下のようなMFA機能を提供しています。 • IPアドレス制限/ステップアップ認証 これらのMFAを組み合わせることで、インフォスティーラによるパスワード窃取からの不正ログインを未然に防ぎます。 |

| パスワード漏洩検知機能 | お客様が利用しているパスワードがダークウェブに流出していないか検知し、管理者/ユーザーにアラートを発します。これにより、危険なパスワードの利用を避け、インフォスティーラによるパスワード窃取のリスクを未然に防ぎます。 |

◇侵入「後」の対策(検知と被害軽減)

| 対策項目 | 概要 |

| セッション有効期限の柔軟な設定 | GMOトラスト・ログインでは、セッション有効期限を設定し、万が一セッション情報が窃取された場合でも、利用可能な期限を限定し、不正アクセスを防ぎます。 |

| 詳細な監査ログとレポート機能 | すべての認証・アクセスに関するログを記録し、分かりやすいレポートとして提供します。システム管理者は不審な挙動を迅速に特定し、インシデント発生時には迅速な調査と対応を行えます。 |

ここまで、インフォスティーラの実態とその脅威、そしてそれに立ち向かうためのIDaaSやGMOトラスト・ログインの具体的な対策について解説してきました。最後に、あらためて本記事の内容を振り返ってみましょう。

■まとめ

2025年に猛威を振るうインフォスティーラは、企業や個人にとって深刻な脅威です。パスワードの漏洩は、インフォスティーラによる被害の入り口となり得るため、その対策は喫緊の課題と言えます。

IDaaSを導入し、特に「GMOトラスト・ログイン」のような製品を活用することで、認証情報の漏洩を未然に防ぎ(予防)、万が一漏洩した場合も被害を最小限に抑える(検知・被害軽減)といった多角的なアプローチでインフォスティーラの脅威から大切な情報資産を守ることができます。

まだIDaaSを導入されていない企業様、あるいは現在のセキュリティ対策に不安を感じている企業様は、ぜひお気軽にお問い合わせください。

この記事を書いた人

GMOグローバルサイン株式会社

トラスト・ログイン事業部

カスタマーサクセス

鈴木孝崇(すずきたかむね)

SES企業にてサーバー運用保守、セキュリティ製品のテクニカルサポート、パブリッククラウドのプリセールスを経験。その後、ディストリビューター企業でゼロトラスト領域のソリューションSEおよびSASE製品のプロダクトリーダーを担当しました。

PMP、Prisma Certified Cloud Security Engineer、Splunk Power User、Google Professional Cloud Architectなど、20を超える資格を保有しています。

現在は、GMOグローバルサインにおいて、GMOトラスト・ログインのカスタマーサクセスに従事し、お客様の「顧客体験を最大化」することをミッションに、価値提供に努めています。