パスワードリスト攻撃とは何か

2019年7月のヤマト運輸、2020年4月のカメラのキタムラなど、パスワードリスト攻撃を利用したと思われる不正アクセスが後を絶ちません。

以下では、パスワードリスト攻撃とは何か、どうすれば防げるのかについて、利用者目線でお伝えいたします。

パスワードリスト攻撃の概要

パスワードリスト攻撃とは、「既に漏えいしたIDとパスワードの組み合わせを利用した攻撃手法」です。どのような過程を経て、パスワードリスト攻撃が可能となるのか、以下でご紹介いたします。

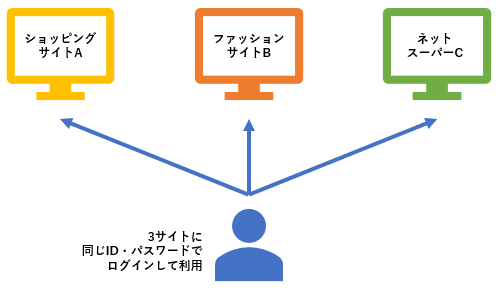

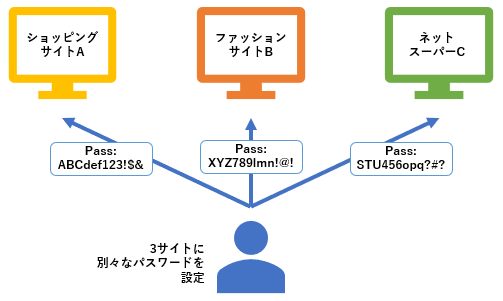

1.ユーザーのパスワード使い回し

ここでは、田中さんというユーザーが、「ショッピングサイトA」「ファッションサイトB」「ネットスーパーC」を利用していると想定します。

田中さんは、上記3サイトにログインする際に、いずれも「同じID (例えばメールアドレス) 」「同じパスワード」を利用しています。

パスワードを使い回す理由は簡単です。「各サイトともに、大文字小文字、数字、記号などを組み合わせるパスワードを求めているが、こうした複雑なパスワードをたくさん覚えられない。よって、要件を満たすパスワードを1つ作って、そのパスワードを複数のサイトで使い回すのが便利」という考えからです。

上記の3サイトは別な会社により運営されており、システムは連動していません。よって、同じパスワードを複数のサイトで使い回しても警告が表示されるようなことはありません。

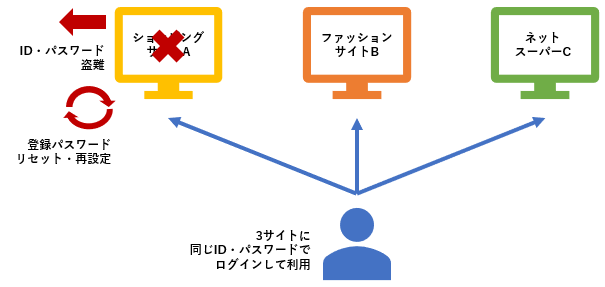

2.使い回しサイトへの不正アクセス

上記の「ショッピングサイトA」に不正アクセスが起こり、サイトのデータベースから全ユーザーの「ID」「パスワード」が盗み取られました。

ショッピングサイトAは、盗まれたID・パスワードを利用した不正アクセスを防ぐため、全てのユーザーのパスワードに失効させ、全ユーザーパスワードの再設定を求めました。

田中さんも、ショッピングサイトAのパスワードを更新して、全く新しいパスワードを登録しました。

3.ダークウェブでのID・パスワードリスト販売

ショッピングサイトAから大量のID・パスワードを盗み出したハッカーですが、ショッピングサイトAは即座に盗まれたパスワードを無効化したため、このリストを利用してショッピングサイトAに不正アクセスすることはできません。

しかし、このリストを使ってハッカーが不正にお金を得る方法は大きく2通りあります。

(1)自分自身がリストを使って他のサイトにパスワードリスト攻撃を仕掛ける

(2)別なハッカーに対して、「ショッピングサイトAから流出したパスワードリスト」を販売する

まず、(1)についてですが、ID・パスワードを盗み出したハッカー自身が、リストを使って他のサイトにパスワードリスト攻撃を行うという手法です。これについては、次の項目でお伝えします。

次に(2)です。盗み出したリストをそのまま「ショッピングサイトAから流出したリスト」として、別なハッカーに販売することで、リストを現金化できます。リストはデジタルデータなので、上限なく不特定多数に販売可能です。ただ、通常のホームページで販売すると、ホームページやサーバーの情報から身元が特定されたり、受け渡しに使う銀行口座やクレジットカードから足がつくため、ハッカーにとって危険性が高いです。

よって、匿名性が高い「ダークウェブ(闇ウェブ)」上で情報のやり取りをし、決済はビットコインなどの「仮想通貨(暗号資産)」を使い、「誰がどこで決済したか」が分からないように売買を行います。

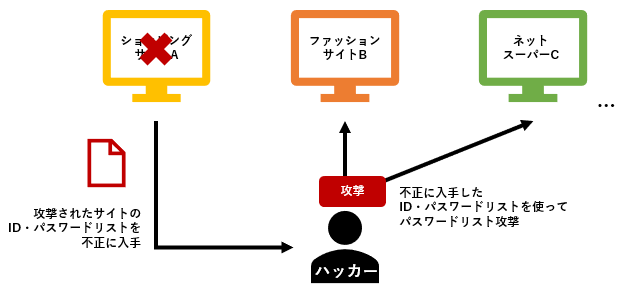

4.盗んだID・パスワードリストを用いて他サイトを攻撃

ハッカーは、自ら盗み出したリスト、またはダークウェブで購入したリストを用いて、パスワードリスト攻撃を行います。

パスワードリスト攻撃の具体的な手法は以下のようなものです。

1.パスワードリスト攻撃ツールを利用し攻撃を開始する

ハッカーの間で流通している「パスワードリスト攻撃ツール」に、ID・パスワードリストをセットし、「どのサイトを攻撃するか」などを登録し、攻撃を開始します。攻撃のターゲットとなりやすい際とは、「IDとパスワードのみでログインできるサイト」(追加の認証が求められないサイト)で、かつ「いったんログインすると多くの変更や注文などの操作を行えるサイト」です。

2.攻撃が成功したら、情報や金銭を盗み出す

パスワードリスト攻撃の結果、不正アクセスが成功すると、ハッカーそのサイト(ユーザー)からできるだけ多くの金銭を引き出すようにします。例えば、以下のような手法が一般的です。

- 現金化しやすい「ポイントチャージ」商品を大量に購入する

- 登録しているクレジットカード情報を盗み出し、別サイトで決済する

- 住所を変更し、現金化しやすい商品を大量に購入、発送する

上記の田中さんを例にとると、ある日ファッションサイトBにログインしたら、多数の不正決済の履歴が残っており、「転売しやすいファッションアイテム」「店舗で利用できるポイントやギフトカード」が大量に購入されていた、といった被害を受けます。

また、不正アクセスした際に得た情報を用いて、再び別な犯罪を働くこともあります。

- 新たに入手したユーザー情報を利用して、さらなる詐欺を行う

- 新たに入手したユーザー情報を利用して、ユーザーを脅迫して金銭を支払わせる

再び田中さんを例に説明します。情報漏えいが報じられた数か月後に、「オンラインショップで田中さんが購入した成人向け商品の購入履歴」が送られ、「これを公開されたくなかったら、ビットコインで支払え」というメールが届く、といった被害を受けます。

パスワードリスト攻撃を防ぐ方法

ユーザーがパスワードリスト攻撃を防ぐ方法は、以下の3つの方法が有効です。

1.パスワードの使い回しをやめる

パスワードリスト攻撃は、「IDとパスワードの組み合わせが、各所で使い回されている」ことが前提となっています。よって、「各サイトで、別々のパスワードを利用する」ことを徹底すれば、パスワードリスト攻撃を完全に防ぐことができます。

とはいえ、各サイトに登録した全てのパスワードを記憶しておくのは難しいのが実情です。こうした場合は、個人向けのパスワード管理ツールを利用するか、トラスト・ログインのような企業向けのパスワード管理ツールを導入することが望ましいです。

2.多要素認証(二段階認証)を有効にする

サイト上でID・パスワードでの認証後に、追加の認証を求めてくる設定です。例えば、「ID・パスワード認証後に、スマホアプリの数列を入力」「ID・パスワード入力後に、メールで送られてきた数列を入力」などです。

多要素認証(二段階認証)が利用できるサイトは急増していますが、注意すべきなのは「自分で設定をONにしないと使えないことがほとんど」である点です。多要素認証(二段階認証)をONにすると、「認証が面倒になった」という苦情が来る場合もあるため、サイト運営者側が強制的にONにすることはほとんどありません。

よって、現在利用しているショッピングサイトやネットサービスサイトで、多要素認証(二段階認証)を利用できるかどうかを確認し、もし利用できる場合は設定でONにしましょう。

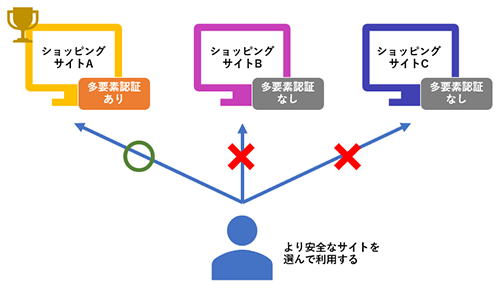

3.セキュリティが弱いサイトを利用しない

購入・利用する、商品・サービスの差がない場合は、複数サイトを比較して「セキュリティが高いサイトを利用する」のも有効です。

例えば、以下のような対策がされているサイトはセキュリティが高いといえます。

- 多要素認証(二段階認証)が導入されている

- リスクベース認証が導入されている

- これまでログインされたことがないIPアドレス (接続元) からアクセスがあった場合のみ、追加の認証を要求する

- 住所変更、クレジットカード変更など、重要な情報を変更するときには、ID・パスワード以外の情報を追加で要求する

- ログインすると、自動でメールなどで「現在ログインされました」という通知が送られる(万が一不正アクセスが発生しても、早期に気付ける仕組み)

特に「多要素認証(二段階認証)」は重要です。多要素認証(二段階認証)を導入しているサイトは、自動化された攻撃の100%を防げるという調査もあるため、有効性が非常に高いです。

手間をかけて情報を守るか、ツールを使用する

パスワードリスト攻撃は、「パスワードを多数覚えて入力するのが面倒くさい」「面倒なのは嫌だから、パスワードを使い回そう」という人間の心理を突いた攻撃です。

パスワードリスト攻撃が増加し、かつ多要素認証(二段階認証)がまだまだ普及していないことを考えると、ログイン時に若干手間がかかったとしても、その手間はセキュリティを守るために必要な手間だと理解し、手間を許容することが大切です。

そして、「セキュリティを高めたいが、手間は取りたくない」のであれば、個人向け・企業向けのパスワード管理ツール(当社のトラスト・ログインなど)を利用を検討すべきでしょう。

上記情報を役立てて、ぜひ不正アクセスから自身の情報とお金を守っていただければと思います。