[パスワードリスト攻撃] カメラのキタムラで40万件の不正アクセス

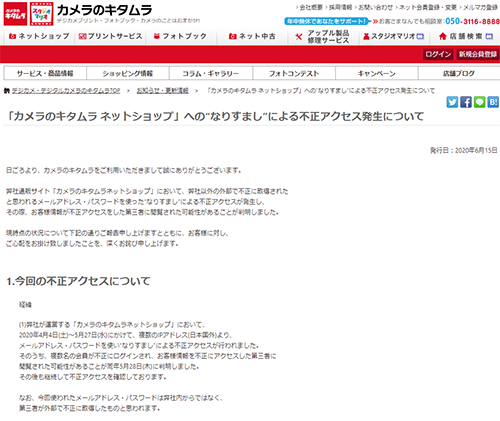

2020年6月、大手カメラ量販店である「カメラのキタムラ」は、以下の発表を行いました。

「カメラのキタムラネットショップ」において、弊社以外の外部で不正に取得されたと思われるメールアドレス・パスワードを使った“なりすまし”による不正アクセスが発生

メディアの報道では、1000万件の会員アカウントのうち40万件がその不正アクセスの被害にあった、というものもありました。今回はこの事件について解説します。

典型的なリスト型攻撃と思われる手口

はじめに、今回の「カメラのキタムラネットショップ」への不正アクセスは、カメラのキタムラ側のセキュリティ不備で起こったものではありません。これまでの情報をもとに判断するに、典型的な「リスト型攻撃」であると言えます。

(カメラのキタムラ ホームページより引用)

リスト型攻撃とは、「実際に特定のインターネットサービスの認証に利用されていたIDとパスワードのリスト」を用いて、別なインターネットサービスへの不正アクセスを試みるサイバー攻撃の手法です。

例えば、ハッカーが「100万人の利用者がいるAというインターネットサービス」に攻撃を仕掛けて、成功したとします。結果、「100万人分のIDとパスワードリスト」を入手します。

このリストはダークウェブ(闇ウェブ)という、匿名性が高いインターネット上で不正に販売されます。このリストを入手した別なハッカーが、リストにあるIDとパスワードを使って別なインターネットサービスに不正アクセスを試み、金品を得ようとします。これがリスト型攻撃です。

では、なぜリスト型攻撃が成功するか、というと、多くのユーザーは「パスワードを使い回している」ためです。このため、別なサービスであっても「流出したID・パスワード」でアクセスすると、不正アクセスが成功する確率が高いのです。

多要素認証(二段階認証)が未導入だった

では、「カメラのキタムラ」は純粋な被害者で責任が全くないかというと、そうとも言い切れません。具体的には、「カメラのキタムラネットショップ」では多要素認証(二段階認証)が適用されていませんでした。

多要素認証(二段階認証)とは、「IDとパスワードによる認証」に加えて、もう一つ別な認証要素を用いる認証方式です。例えば、「IDとパスワード入力後に、メールアドレスに送られた数列を入力」「IDとパスワード入力後に、スマホアプリの『認証システム (Authenticator)』の数字を入力」するといった具合です。

IDとパスワードが正しいことに加えて、「登録されているメールアドレスにアクセスする権利を持っている」「登録済の認証システムを利用できる」必要があるため、多要素認証(二段階認証)では、多くの不正アクセスを撃退することができます。

逆に、多要素認証(二段階認証)が導入されていない場合は、「IDとパスワードさえが合ってさえいれば、世界中のどこから不正アクセスを試みても成功してしまう」ことを意味します。

以前から多要素認証(二段階認証)の重要性は多く訴求されていたにもかかわらず、「カメラのキタムラネットショップ」では導入されてこなかった。このため起こった事故とも言えるのです。

不正アクセスを防ぐためにユーザーができること

「カメラのキタムラネットショップ」への不正アクセス事件は、「利用者がID・パスワードを使い回さない」「多要素認証(二段階認証)が導入されている」のいずれかが満たされていれば、起こらない事故でした。

インターネットサービスのユーザーが、不正アクセスから身を守るためにできることは2つあります。

1つめは「パスワードを使い回さない」ことです。全てのインターネットサービスで別々のパスワードを設定していれば、万が一ID・パスワードが漏えいしたとしても、影響範囲は「漏えいしたサービスのみ」で済みます。

しかし、仮に30個のインターネットサービスで同じID・パスワードを使い回しており、そのうちの1つで漏えい事故が発生した場合は、他の29のサービスで不正アクセスを受ける可能性が高いことを意味します。

2つめは「多要素認証(二段階認証)をONにする」ことです。ちなみに、全てのインターネットサービスで多要素認証(二段階認証)が提供されているわけではありません。しかし、国内外の大手サービスの多くでは、既に二段階認証が提供されています。例えば、Facebook、Amazon、Office 365 (Microsoft 365)、ヤフージャパンなどがあります。多要素認証(二段階認証)が提供されている場合は、必ずONにしておくことで、不正アクセス試行のほとんどを撃退できます。

企業が対策すべきこと: 多要素認証の導入とパスワード管理

まず「インターネットサービスを提供する企業」が対策すべきことの筆頭は、「多要素認証(二段階認証)を導入すること」です。残念ながら、「多要素認証(二段階認証)はログイン時に面倒だから設定したくない」と考えるユーザーは少なくありません。しかし、「少しでもセキュリティを高めたい」と考えるユーザーに対してその選択肢を提供することは、サービス提供者として大切な姿勢です。

次に「インターネットサービスを提供していない大多数の企業」についてです。「自社でインターネットサービスを提供していないから、自分たちは不正アクセスや情報漏えいと関係がない」と考えるのは大きな間違いです。

その理由として、「従業員のパスワード管理」があります。日常の業務でSaaSなどのインターネットサービスを利用している企業が急増していますが、このSaaSのパスワード管理を従業員任せにしていることで、知らず知らずのうちに「従業員のパスワード使い回しを黙認している」企業が多いのです。

従業員は「業務」でも「私用」でも、同じパスワードを多数のサービスで使い回している。この場合、一か所でID・パスワードが漏えいした結果、業務用のSaaSに対して不正アクセスが発生する事態が考えられます。

これを防ぐには、「業務で利用するパスワード管理をユーザー任せにしない」パスワード管理サービスが必要となります。当社が提供する企業向けパスワード管理サービス「トラスト・ログイン」を例に上げると、「業務で利用するパスワードを全て管理者が一元的に設定」してパスワード使い回しを完全に防ぎつつ、「従業員はパスワードを知らなくても、トラスト・ログイン経由でワンクリックで各サービスにアクセス」という環境を作ることができます。

サービス事業者・ユーザー・企業のセキュリティ意識変革が必要

「カメラのキタムラネットショップ」の事故は、リスト型攻撃で40万件の不正アクセスが成功するという、極めて大きな事件となりました。そして、サービス事業者のセキュリティに対する責任、ならび利用者のセキュリティ意識についての問いを投げかける結果ともなりました。

サービス事業者は「使い回しパスワードが漏えいすることを前提としたセキュリティ対策」を行う必要があり、ユーザーは「パスワードを使い回さない」「多要素認証(二段階認証)を積極的にONにする」といった、セキュリティ対策に労力を割く心構えが必要です。

また、サービス事業者ではない法人全般は「従業員にパスワード管理を任せると、パスワードを使い回しセキュリティが脆弱になる」という前提に立ち、当社のトラスト・ログインのようなパスワード管理製品を利用して、パスワード管理を従業員任せにしないソリューションの導入が必要となるでしょう。