「テレワークセキュリティガイドライン」からトラブル事例と対策を理解する

2020年の新型コロナウイルスの対策として、テレワークは一気に市民権を得ました。以前からテレワークを導入、または十分な対策をもってテレワーク移行した企業がある一方、なし崩し的にテレワークを導入した結果、十分なセキュリティ対策が行えていない企業があるのもまた事実です。

以下では、総務省が作成した「テレワークセキュリティガイドライン」最新版をもとに、テレワークで頻発するトラブルと対策を解説します。

セキュリティトラブル事例について理解する

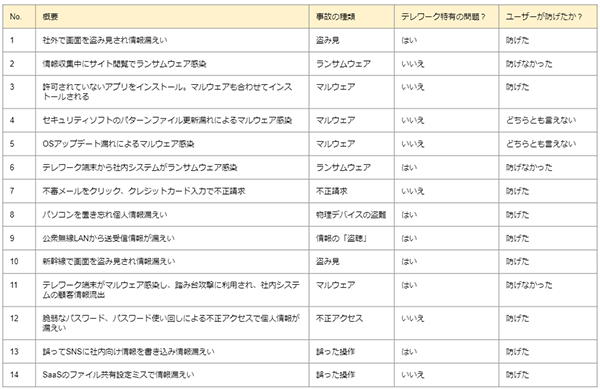

はじめに、総務省の「テレワークセキュリティガイドライン」には、どのようなセキュリティ事例が掲載されているのでしょうか。以下が、そのまとめとなります。

事故の種類を大きく分けると以下の7つのパターンに分けられます。

- 盗み見

- ランサムウェア

- マルウェア

- 不正請求

- 物理デバイスの盗難

- 情報の「盗聴」

- 誤った操作

そして、上記14のうち、おおむね「テレワーク特有の問題」といえるのは、半分の7つに留まります。それ以外の7つは、テレワークではなくオフィスで勤務している場合にも起こり得るトラブルといえます。

また、「ユーザーの努力でトラブルを防止できたかどうか」という点では、防げたものが9つ、防げなかったものが3つ、どちらとも言えないものが2つとなりました。過半数のトラブルはユーザーが努力すれば防ぐことができました。

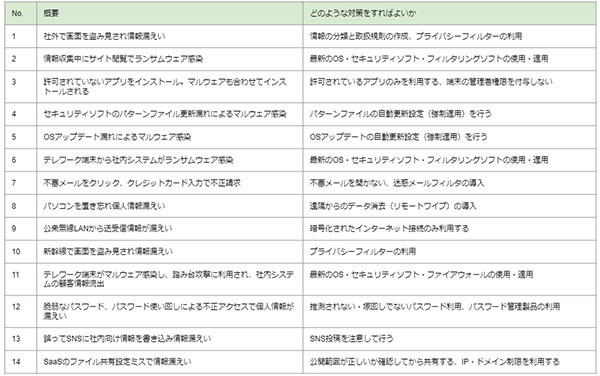

次に、上記14つのトラブル事例を別な観点からみていきましょう。

(クリックして拡大)

上記は、「各トラブルに対して、どのような対策をすればよいか」について、ガイドライン記載内容、ならびトラスト・ログイン編集部で適切と考える内容を記載したものです。

対策の中には、「SNS投稿を注意して行う」といったシステム化できない内容(人の注意力に依存する)ような内容がある一方、パスワード対策のような「ほぼ完全にシステム化された対策が実現できるもの」まで、幅広い対策が含まれています。

2つのまとめ表を見て頂くと、それぞれの事例や対策で難しいものはさほどありません。オフィスでの勤務であれば、十分に対策されている項目がほとんどではないでしょうか。

しかし、テレワークがなし崩し的に開始されている場合、「各自のパソコンを自宅に持ち帰る」「持ち帰れるパソコンがない人は、個人パソコンを利用する」「テレワークに関する規則がない。または周知されていない」といった、「個人の環境や意識にセキュリティが依存する仕組み」となってしまいがちです。

以下で例にあげるパスワードのその一つです。

テレワークにおけるパスワードについて理解する

以下では、テレワークにおけるパスワードを取り上げてみたいと思います。

テレワークにおけるパスワード管理は、実は盲点となりがちなポイントです。多くの場合、「テレワークを実現するための端末・通信・セキュリティソフト」には多くの注意が払われますが、パスワード管理は「オフィスでもパスワード管理は問題なかったのだから、テレワークでも問題ないだろう」と判断されるか、もしくは「そもそも意識すらされない」場合も多いようです。

テレワークにおけるパスワードのリスクは以下の通りです。

(1)パソコンのブラウザにパスワードが記録される

会社用PCであっても、個人用PCであっても、ブラウザのパスワード1つで記録されているパスワードすべてにアクセスできるのは危険です。パソコンにログインするパスワードと、ブラウザにログインするパスワードが同じ場合、または推測しやすい場合、このリスクはさらに高くなります。

会社の端末であれば、管理者側で「ブラウザにパスワードを保存させない」という設定を適用できますが、個人用の端末をテレワークで利用する「BYODテレワーク」の場合は、個人用端末に業務で必要なアプリのID・パスワードが保存されるため、危険性が高いといえます。

(2)従業員が利用するインターネット回線の安全性

従業員が自宅から、または自宅以外の場所から利用するインターネット回線が安全かどうかを、会社はあらかじめ知ることができません。そして、自宅に回線がない従業員の場合、スマートフォンやモバイルルーターのテザリングなどを利用して通信を行わねばならないため、IPアドレスを固定して「このIPアドレスからの接続以外は許可しない」という制限をかけられません。

もちろん「公衆無線LANは危険です」といった周知は行われますが、出先から「テザリングのつもりが、誤って公衆無線LANに接続してしまった」といったケースをゼロにはできません。

このため、安全でない環境から通信が行われて、パスワードが流出し不正アクセスが行われる可能性があります。

(3)使い回しのパスワードを設定される可能性がある

特にクラウドサービス、SaaSで起こる例です。社内ネットワークであれば、社内システム側である程度のパスワードの強制(特定の文字列を含まないなど)を行うことができます。しかし、SaaSとなると基本的に強力なパスワード制限をかけることができませんし、パスワードの使い回しを検知することもできません。

テレワーク導入に際して、多くの企業が新たにビデオ会議やファイル共有などのSaaSと契約しています。一時話題になった「Zoomのセキュリティ問題」のような、製品自体のセキュリティリスクについては十分な検討が行われるものの、全てのSaaSに共通するパスワード管理リスクについては、そこまで注意されないのが実情です。

テレワーク時のパスワード対策をトラスト・ログインで実施する

IDaaSとは、「オンプレミスとクラウドに対応したパスワード管理・シングルサインオン製品」を指します。従来型のパスワード管理・シングルサインオンの多くは、社内ネットワークやVPNでの利用、ならびディレクトリ(Active Directory)を前提としていましたが、IDaaSはクラウド環境ならびSaaS利用を想定しています。

社内ネットワークでのみ機能するサービスでなく、通常のインターネットでそのまま利用できることから、多様なインターネット接続が想定されるテレワークに適したセキュリティ対策といえます。

テレワークのセキュリティ向上にIDaaSが貢献できる部分は、主に3つあります。

(1)管理者がパスワードを設定し、従業員に知らせない運用が可能

従業員各自にパスワードを設定させると、必ず「パスワードの使い回し」問題が発生します。特にSaaSの場合は、製品によってはパスワードの複雑さを求めることはできますが、使い回しかどうかまでは判断できません。社内ネットワークで保護されている環境に比べ、テレワーク環境でのインターネット接続はリスクもあるため、この点が特に重要となります。

トラスト・ログインでは、各従業員が利用するID・パスワードをトラスト・ログインのサーバーにあらかじめ記録することで、実際にログインする際のID・パスワード入力が不要になるだけでなく、「管理者があらかじめ設定したID・パスワードを従業員に知らせない」運用も可能です。これにより、利用する社内システム、SaaSなどで個別のパスワードを設定し、使い回しをゼロにできます。

(2)一元的な認証ログの取得が可能

上記(1)の運用を行うと、もう1点メリットがあります。それは、「従業員はパスワードを知らないため、利用するサービスへの認証は必ずトラスト・ログインを経由する」ことです。これは、従業員が利用したサービスの認証ログがすべてトラスト・ログインに残ることを意味します。

認証や情報管理に際して問題が発生したとき、「誰がいつどこにアクセスしたか」を各サービスごとに確認すると大変な工数が必要となります。しかし、トラスト・ログインで認証を集約することで、「認証に関してはトラスト・ログインのログを見ておけば大丈夫」という環境を作ることができます。

オフィスでの勤務と比べ、テレワークでは「誰がいつどこで何にアクセスしているか」を窺い知ることができません。このため、ログの重要性が高まります。

(3)多要素認証(二段階認証)が利用可能

オフィス勤務の社内ネットワークと異なり、テレワークでは従業員が業務する環境を完全にコントロールできません。例えば、従業員が利用するインターネット回線の安全性もその一つです。「安全性が低いかもしれない」「パスワードが漏えいするかもしれない」という前提であらかじめ対策をしておくことが大切です。

トラスト・ログインでは多要素認証を利用できます。光回線でIPアドレスが固定されているテレワーカーに対しては「IPアドレス制限」が利用できますし、IPアドレスが都度変更される接続(テザリング、WIFIルーターなど)の場合は「ワンタイムパスワード」も利用できます。会社が許可したデバイス以外での接続を許可しない場合は、「クライアント証明書」のインストールが有効です。

いずれも「パスワード プラス1」の認証を必要とするものです。万が一パスワードが漏えいしたとしても、「プラス1」の部分が正しく動作すれば、不正アクセスを防ぐことが可能です。