乗り換え導入事例:SAML非対応のサイトはフォームベース(パスワード管理)でシングルサインオン(SSO)を実現

現在のセキュリティ市場には、IDaaS(Identity as a Service)を提供する製品が数多く存在します。それぞれの製品には固有の長所と短所があり、企業の要望に即した選択が必要です。

最近、弊社では「他社のIDaaS製品を導入したが、要件を満たせなかったため、GMOトラスト・ログインを検討したい」というお問い合わせをいただくことが増えています。

今回の記事では、他社製品からGMOトラスト・ログインへの移行事例を取り上げ、どのように課題を解決したのかなど、詳しくお伝えします。

【目次】

■SAML非対応サイトでのシングルサインオン(以降、SSO)を実現したい

■対策としてのSSO、しかし利用中のIDaaS製品がSAML非対応でSSOが実現できない

■GMOトラスト・ログインへ乗り換え導入し、フォームベース(パスワード管理)でSSOを実現

■SAML非対応サイトでのシングルサインオン(以降、SSO)を実現したい

● お客様:旅行業界 A社様(1,000 ID)

● 利用中の製品:競合他社のIDaaS製品を利用中

● GMOトラスト・ログインを検討した背景:

業務で使用するアプリを検索エンジンで検索してアクセスしようとした際、検索上位に表示された偽サイトにアクセス。フィッシングサイトと気づかずにログインID・パスワードを入力してしまい、情報漏洩が発生した。

● 課題:ご利用中のIDaaS製品でSSO導入を検討していたが、対象のサイトがSAML非対応だった。ご利用中のIDaaS製品はSAMLのみ対応していたためSSOが実現できなかった。

● 解決策:GMOトラスト・ログインは、フォームベース認証により、SAML非対応のサイトでもSSOを実現することが可能。GMOトラスト・ログインへ移行することで、課題を解決。

● 効果:「検索エンジンからフィッシングサイトにアクセスしてしまう」という問題を解消。安全性が向上し、業務効率も改善。

■フィッシングサイトからの情報漏洩による被害

フィッシング攻撃は、1990年代後半から2000年代初頭に注目を集め、現在も続いている代表的なサイバー攻撃の一つです。当初はメールを通じた攻撃が主流でしたが、現在では手口が多様化し、SMSやSNSの投稿、ドメイン名のタイポ(入力ミス)を悪用するなど、ますます巧妙化しています。

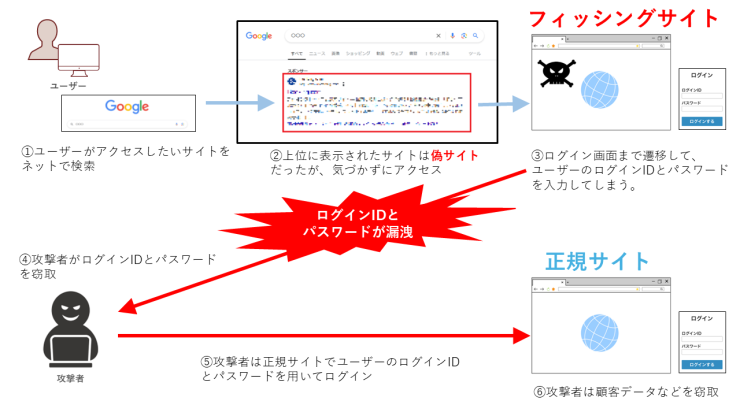

本事例のお客様は「検索エンジンを悪用したフィッシング攻撃」の被害を受けました。この手口は、検索エンジンから普段利用しているアプリにアクセスしようとした際に、フィッシングサイトへ誘導される仕組みです。主な手法は以下の通りです。

1. 検索結果の上位表示を狙う

攻撃者が検索エンジンのアルゴリズムを悪用し、フィッシングサイトを検索結果の上位に表示させます。これにより、ユーザーが正規サイトだと誤解し、アクセスしてしまうことを狙います。

2. ブランド名や正規サイトの模倣

有名な銀行や通販サイトの名称を利用し、正規サイトと誤認させます。たとえば、「Amazon ログイン」と検索した際に、偽サイトが上位に表示されるように仕向ける手口です。

3. 広告枠の悪用

検索エンジンの広告枠を利用し、正規の広告に見せかけたリンクでユーザーをフィッシングサイトに誘導します。

実際に、2022年12月には、JR東日本の「えきねっと」を装った偽サイトがGoogle検索結果のトップに表示される事例が発生しました。この問題はYahoo!ニュースにも取り上げられ、大きな注目を集めました。

https://news.yahoo.co.jp/expert/articles/eadf82352325099beb6ef23a1447bffa56985456

フィッシングサイトは本物そっくりのデザインで作られており、ドメイン名などを確認して見分ける必要があります。しかし、業務が忙しいと、細部まで確認することは難しいです。

本事例のお客様は、検索エンジンから偽サイトにアクセスしてしまい、フィッシングサイトと気づかずにIDとパスワードを入力してしまった結果、情報漏洩に至りました。

では、このようなケースにおいて、IDaaS製品ではどのような対策を講じることができるのでしょうか。

■対策としてのSSO、しかし利用中のIDaaS製品がSAML非対応でSSOが実現できない

IDaaSを利用した対策として、アクセスしたいサイトやアプリをSSO連携することで、IDaaS製品のポータル画面に登録され、そこからアプリに直接アクセスできるようになり、フィッシングサイトへの誤アクセスを防ぐことが可能となります。

本事例のお客様は、すでに他社IDaaS製品を導入しており、それを利用してSSOを実装しようと試みました。

しかし、結果的には、導入中のIDaaS製品では対象アプリとSSO連携ができないことが判明しました。その理由は、導入中のIDaaS製品は、SSO連携する際、SAMLのみ対応していたのですが、連携先のサイトがSAML非対応であったためです。

※SAMLについては以下のブログもご覧ください。

「SAMLでID・パスワード管理をシンプルに」https://blog.trustlogin.com/articles/2017/20170922

SSOを実現するための認証方式には複数の種類があり、SAMLもその一つとなっています。

複数の認証方式に対応しているIDaaS製品であれば、接続先アプリがSAML非対応でもSSO連携可能となる可能性があるのですが、SAML非対応であったがために、SSO連携することができませんでした。

本事例のお客様は、SSOを利用して対策をとりたかったため、他の製品を模索していたところ、GMOトラスト・ログインであれば複数の認証方式に対応しており、SAML非対応のサイトでもSSOを実現できるという点に着目いただき、検討いただくことになりました。

それでは、GMOトラスト・ログインはどのようにSAML非対応のサイトとSSO連携するのでしょうか。

■GMOトラスト・ログインへ乗り換え導入し、フォームベース(パスワード管理)でSSOを実現

GMOトラスト・ログインは、以下の認証方式に対応しています。

- ● SAML

- ● フォームベース認証

- ● ベーシック認証

本事例のお客様はフォームベース認証をご利用いただき、SAML非対応のアプリとSSOを実現しました。

SAMLとフォームベース認証の違いとしては、SAMLは認証プロトコルで、認証情報をXML形式でやり取りしますが、フォームベース認証は WebフォームにIDとパスワードを入力して認証します。

※SAMLとフォームベース認証の違いの詳細については以下のブログもご覧ください。

「シングルサインオン(SSO)の実装方式とは?導入のメリット・デメリット、事例を紹介」

https://blog.trustlogin.com/articles/2020/20201014

認証方式に細かな違いはありますが、GMOトラスト・ログインではどの認証方式を利用しても、ユーザーは管理画面から登録済みのアプリに直接アクセスする仕組みになっています。

そのため、検索エンジンを介さずに、GMOトラスト・ログインのコンソール画面から安全にアクセスできます。(以下の画像参照)

本事例のお客様は、検索エンジン経由でフィッシングサイトに誘導され、誤ってログインIDとパスワードを入力してしまいました。しかし、GMOトラスト・ログインの管理画面に登録されているアプリは正規のサイトのみであるため、偽サイトにアクセスするリスクはなくなります。

また、アクセス先のドメインがフィッシングサイトでないかを都度確認する手間も省け、情報漏洩のリスクを効果的に軽減することができました。

■GMOトラスト・ログインを乗り換え導入する際のポイント

本事例において、 GMOトラスト・ログインを導入する最大のメリットは、SAML非対応のサイトでもSSOを実現できるという点でしたが、他にも以下のような点が高く評価されました。

1. 多種多様なサイトやアプリでSSOを実現可能

スクラッチ開発のWebシステムや社内オンプレ環境のWebシステムはSAML非対応の場合が多いですが、フォームベース認証に対応していることで、これらもSSOが可能となります。

2. ブラウザのパスワード保存機能を利用禁止

主要なブラウザにはパスワード保存機能があり、多くのユーザーが利用しています。

便利な機能ではありますが、セキュリティリスクが潜んでいるため、この機能を利用させたくないと考える管理者も多くいらっしゃいます。

そこで、GMOトラスト・ログインをご利用いただくことで、パスワードの一元管理が可能となります。また、アプリの利用状況をログとして記録することもできます。

ブラウザのパスワード保存機能は、管理者様で使用不可の設定をし、 GMOトラスト・ログインを導入することで、パスワード管理をユーザー任せにするのではなく、管理者が一括して行えるようになります。

※ ブラウザのパスワード保存機能の危険性については以下のブログもご覧ください。

「危険!Chromeの機能でID・パスワードを保存していませんか?」

https://blog.trustlogin.com/articles/2017/20170819

3. アプリ登録リクエストが可能

今後利用するアプリがGMOトラスト・ログインはSSO連携アプリとして未登録の場合でも、アプリ登録のリクエストをいただくことで対応可能となります。

リクエストは以下のページからいつでもお申し込みいただけます。

アプリリクエスト(初回はアカウント作成が必要です)

4. 豊富な多要素認証・認証強化の機能を利用可能

GMOトラスト・ログインは以下の多要素認証・認証強化の機能を提供しており、セキュリティレベルをさらに高めることができます。

- ● IPアドレス制限

- ● デバイス証明書、クライアント証明書

- ● ワンタイムパスワード(OTP)

- ● プッシュ通知

- ● FIDOパスワードレス認証

- ● ステップアップ認証

- ● デスクトップSSO

- ● Cookie認証

GMOトラスト・ログインを導入したことで、以下のような効果が生まれました。

- ● SAML非対応のサイトもSSOを実現できた

- ● 社員の生産性を損なうことなく、インシデントの対策を講じることができた

- ● アプリのリクエストなど、サポートも充実しているため、安心して利用できる

- ● 多要素認証機能を利用いただき、セキュリティレベルが向上した

■お乗り換え時の確認ポイント・よくいただくご質問

こちらでは、お乗り換えをご検討のお客様に確認いただきたいポイントと、よくいただくご質問を記載いたします。

【お乗り換え時の確認ポイント】

- ● 現在導入されているIDaaS製品の機能と利用状況

- 外部サービスとの連携状況、アプリの登録状況、多要素認証の利用状況をご確認くださ

- い。

- ● 現在ご利用されているSaaS製品

- 現在ご利用中のSaaS製品をご確認いただくことに加え、導入されているIDaaS製品で

- SSOしているSaaSと、SSOしていないSaaSの両方をご確認ください。連携していない

- SaaSも、GMOトラスト・ログインなら対応可能な場合がございます。

【お乗り換え時によくいただくご質問】

- ● すべての設定を一度に切り替える必要がありますか?

- 一度に切り替えるとリスクが高くなるため、段階的な切り替えを推奨しています。段階

- 的に進めていただきますと、トラブルが発生した際、問題の特定がしやすくなり、対応

- 負荷を軽減することが可能になります。

- ● 他社からの乗り換え事例はありますか?

- GMOトラスト・ログインの導入実績は10,000社を超えており、お乗り換え事例も豊富

- にあります。過去の事例に基づき、サポートいたしますのでご安心ください。

- ● テスト環境はそのまま使用できますか?

- はい、そのまま本番環境に移行してご利用いただけます。

■フォームベース認証の設定例

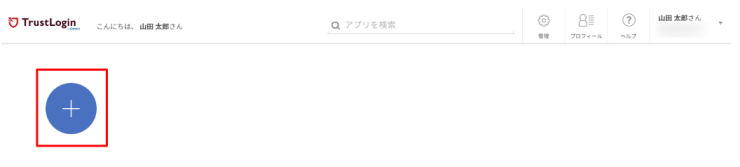

こちらでは、フォームベース認証の設定例を紹介させていただきます。

アプリに登録されていれば、非常に簡単に設定することが可能となっております。

1, トラスト・ログインにログインし、マイページの「+」マークのボタンをクリックします。

※ 管理者がメンバーのアプリ登録を許可していない場合は「+」ボタンが表示されていません。

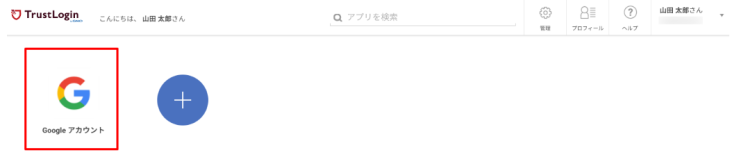

2,登録したいアプリを検索し、選択します。

3,ID、パスワード情報を入力し「保存」します。

「表示名」「アプリの説明」は任意項目です。「表示名」を入れるとマイページでアイコンの下に表示する名前を変えることができます。

4,アプリがマイページに追加されます。

以上となります。

SSOしたいアプリがGMOトラスト・ログインに登録されていなかった場合は、以下ページより対応希望のアプリをお知らせください。

アプリリクエスト(初回はアカウント作成が必要です)

■GMOトラスト・ログインを導入するメリット

GMOトラスト・ログインを導入する最大のメリットは、多様な認証方式に対応しており、SAML非対応のサイトでもSSOが実現できる点です。

SAML非対応のサイトに限らず、スクラッチ開発されたWebシステムや社内オンプレミス環境のWebシステムにも対応できるため、非常に大きな価値を提供します。

さらに、GMOトラスト・ログインは複数の多要素認証機能を提供しており、セキュリティレベルの向上も可能です。

また、今後の開発計画として「パスワード漏洩検知」機能というものがあり、ユーザーが設定しようとしたパスワードが外部に漏洩していればアラートをあげる機能もリリース予定となっています。

現在ご利用のIDaaS製品で機能不足を感じている方、セキュリティの強化を検討されている方、または社内システムやSaaSを含むシステム全体でのSSO実現を目指している方は、ぜひお気軽にお問い合わせください。

この記事を書いた人

GMOグローバルサイン株式会社

トラスト・ログイン事業部

カスタマーサクセス

鈴木孝崇(すずきたかむね)

SES企業にてサーバー運用保守、セキュリティ製品のテクニカルサポート、パブリッククラウドのプリセールスを経験。その後、ディストリビューター企業でゼロトラスト領域のソリューションSEおよびSASE製品のプロダクトリーダーを担当しました。

PMP、Prisma Certified Cloud Security Engineer、Splunk Power User、Google Professional Cloud Architectなど、20を超える資格を保有しています。

現在は、GMOグローバルサインにおいて、GMOトラスト・ログインのカスタマーサクセスに従事し、お客様の「顧客体験を最大化」することをミッションに、価値提供に努めています。