【情報漏洩事例】IIJ社のケースをもとに原因と対策を徹底解説

■目次

1. はじめに

3. 情報漏洩後に起こりうる問題、パスワード漏洩によるリスク

5. 国産IDaaS「GMOトラスト・ログイン」でできること

1. はじめに

2025年4月、株式会社インターネットイニシアティブ(IIJ)が提供する法人向けメールセキュリティサービス「IIJセキュアMXサービス」において、不正アクセスによる大規模な情報漏洩が発生しました。

この情報漏洩は、企業のIDと認証の管理体制を再考する必要性を突きつけるものになったと思います。

近年、多くの専門家やセキュリティガイドラインにおいても、IDaaSの導入が強く推奨されている背景にはこうしたリスクへの対応があります。

本記事では、IIJ社の情報漏洩の概要を振り返りながら、なぜIDaaSの導入が必要なのか、そしてGMOトラスト・ログインがどのような対策がとれるのかを、解説いたします。

2. IIJ社の情報漏洩の概要と原因、問題点を考える

まずは、今回の情報漏洩の概要を整理してみましょう。

- ● 発生要因:脆弱性の悪用とその影響

- IIJ社が採用していたWebメールソフトウェア「Active! mail」には、未発見の脆弱性

- (スタックベースのバッファオーバーフロー)が存在していました。この脆弱性は、攻

- 撃者が細工したリクエストを送信することで、システム内で任意のコードを実行できる

- 状況を引き起こすもので、非常に深刻な問題を孕んでいます。

-

● バッファオーバーフロー(スタックベース)の詳細

▷ バッファオーバーフローとは、メモリ上で定義された範囲を超えてデータを書き込む

攻撃手法で、これにより悪意のあるコードが実行される可能性があります。

▷ スタックベースのオーバーフローでは、プログラムの実行フローを変更することがで

き、攻撃者は特定の場所に任意のコードを挿入し、そのコードを実行させることができ

ます。これにより、特権アクセスが奪われ、システム内で不正操作が可能になります。 - ● 被害範囲:以下の情報が漏洩したと報告されています。

- ▷ 電子メールアカウント・パスワード:約31万件

▷ メール本文やヘッダ情報 - ▷ 他クラウドサービス(Microsoft 365等)の認証情報

上記のように、たくさんの重要な情報が漏洩した状況ですが、これらの情報からどのような二次被害が発生しうるでしょうか。

3. 情報漏洩後に起こりうる問題、パスワード漏洩によるリスク

具体的なリスクは以下となります。

(1)漏洩したID・パスワードのリスト型攻撃

複数のクラウドサービスで同じパスワードを使い回している場合、漏洩したID・パスワードを他のサービスでも試行し、認証突破される可能性があります。(リスト型攻撃)

- • Microsoft 365やGoogle Workspaceへの不正アクセス

- • 社内チャット(Slack、Teams)から機密情報を取得

- • SaaS経由で社外にファイル送信・データ流出

(2)侵入した後、気づかれないように情報収集を行う

漏洩したパスワードで侵入した攻撃者は、すぐには破壊行為を行わず、水面下で情報を集める傾向があります。

- • 経営層のメールや契約書、請求書を探索

- • 取引先情報・顧客情報を抜き取り、ダークウェブに売却

(3)不正操作やなりすましによる「社外への被害拡大」

不正ログインされたアカウントが社外とやり取りしている場合、その信頼を逆手に取ってさらに攻撃が拡散します。

- • 顧客や取引先にフィッシングメールを送る

- • 改ざんされた見積・請求書を送付し、不正送金を誘導

(4)法的責任や社会的信用の失墜

情報漏洩は、個人情報保護法やISMSなどの観点から法的責任を問われる可能性があります。

また、ニュースなどで公表された場合、株価や顧客からの信頼に大きな影響を与えます。

- • 個人情報漏洩:報告義務・行政指導・損害賠償請求

- • ISMAPやSOC2などの認証停止・取り消し

- • 顧客からの契約打ち切り、炎上によるブランド毀損

このように、パスワード漏洩は全社的な被害や連鎖的影響をもたらします。

上述したリスクや被害を最小限に抑えるような方法はどのようなものがあるのでしょうか。

一つの手段として、IDaaSを導入することは非常に有効といわれています。

4. 事前にできる対策としてIDaaSの導入

IDaaSは、クラウドベースでID認証を一元的に管理し、企業のセキュリティを大幅に強化するサービスです。企業がID管理をクラウドで行うことによって、可視性の向上、運用の効率化、セキュリティリスクの低減を実現できます。

特に、次のような機能がIDaaSには組み込まれており、漏洩したID・パスワードによるリスクを大幅に軽減します。

| 機能 | 効果 |

| 多要素認証(MFA) | IPアドレス制限、証明書、プッシュ通知、ワンタイムパスワード(OTP)、パスキーなど、パスワード以外の認証方法を提供。これにより、たとえパスワードが漏洩しても、他の認証要素が突破を防ぎます。 |

| シングルサインオン(SSO) | SAML連携を使用して、ユーザーが一度ログインすれば、複数のサービスに対して再認証なしでアクセスできるようにする機能です。これにより、サービスごとに別々のパスワードを管理する必要がなくなり、パスワードの使い回しや管理ミスによるリスクを低減します。 |

| 認証ログの可視化・監視 | ユーザーの認証履歴やアクセスログを可視化することができ、疑わしい挙動を早期に発見し対応する体制を整備できます。 |

上記のような機能を利用することで、パスワードが漏洩しても不正アクセスされないような対策が可能となり、もし今回のような情報漏洩が発生しても被害を最小限に防ぐことが可能となります。

IDaaSの導入は、企業が直面するセキュリティの脅威に対して、実際に効果的な防御策を提供します。

GMOトラスト・ログインもIDaaSの機能を提供しており、パスワード漏洩のリスクを減らし、企業全体のセキュリティを強化することが可能ですので、次章にて具体的な機能をご説明します。

5. 国産IDaaS「GMOトラスト・ログイン」でできること

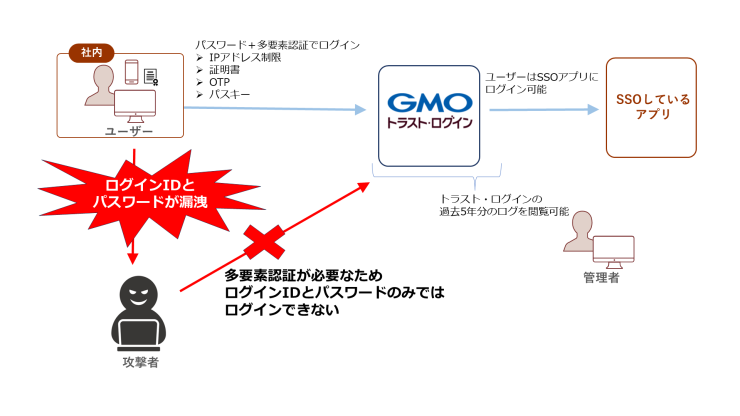

国産IDaaSとして注目されているGMOトラスト・ログインですが、以下のような機能を提供し、今回のような情報漏洩のリスクを未然に防ぐことが可能となります。

| GMOトラスト・ログインの機能 | 効果 |

|

様々なMFA機能の提供 |

IPアドレス制限、クライアント証明書/デバイス証明書、ワンタイムパスワード(OTP)、パスキーなどを、ユーザーごとに柔軟に適用でき、パスワード以外の認証方式を提供します。これにより、万が一パスワードが漏洩しても、他の認証手段が突破を防ぎ、攻撃者の侵入を阻止します。 |

| SAML連携によるSSO | 各サービスへのパスワード保存を廃止し、認証経路を一本化します。これにより、企業内の複数のシステムへのログインが簡素化され、パスワード管理の負担が軽減されます。また、認証の集中化により、セキュリティが一元管理でき、リスクを低減できます。 |

| 認証ログの可視化 | 誰が・いつ・どこからログインしたかを可視化して監視体制を整備。これにより、異常なアクセス試行を早期に検知し、不正アクセスを未然に防ぐことができます(※アラート通知は非対応) |

これらの機能を実装することで、どのようにして攻撃者からの不正アクセスを防ぐのかを、以下の図に示しました。

GMOトラスト・ログインを活用することで、情報漏洩リスクへの対策が簡単に実現できるのですが、これらに加えて、GMOトラスト・ログインは以下の点でも評価されています。

● SSO連携サービス数が8,000以上

幅広いサービスとの連携が可能で、企業の既存システムとの統合がスムーズに

進みます。

● 低価格でMFA実装可能

月額300円というコストパフォーマンスで、MFAを導入でき、セキュリティの強化を

図れます。

● 誰でも簡単に操作できるUI/UX

直感的に操作できるユーザーインターフェースで、ITスキルが低いユーザーでも問題

なく運用できます。

● 電話/チャット/メールによるサポート体制

万全のサポート体制で、導入後も安心して利用できます。

● 稼働率100%を維持

高い信頼性を誇り、システムダウンなどによる業務の遅延を防ぎます。

● ISO/IEC 27001, 27017を取得

世界標準の情報セキュリティマネジメントシステム(ISMS)を取得し、

高いセキュリティ基準を満たしています。

さらに、GMOトラスト・ログインは、今後の機能強化に向けて次の開発を進めています。

● 「パスワード漏洩検知」機能のリリース予定

この新機能では、ユーザーが設定しようとしたパスワードが外部に漏洩している可能

性がある場合に、即座にアラートを通知します。この機能により、強固なパスワード

管理が実現され、さらにセキュリティが強化されます。

このように、GMOトラスト・ログインは、企業のセキュリティを根本から支え、より強固な防御体制を提供する重要なツールです。

IDaaSの導入は、今後のセキュリティ対策において企業の守りを固めるために不可欠だと言えます。

6. まとめ:これからのクラウド活用に必要な視点

IIJ社の情報漏洩を振り返ることで、「パスワードを守ること」も重要ですが、「漏れてもログインできないこと」も重要であることがお分かりいただけたかと思います。

クラウドサービスの利用が進む今、認証の設計・運用において以下の視点が求められているのではないでしょうか。

- • 認証経路は統一し、直接サービスにアクセスする経路を少なくしていく

- • 多要素認証・IP制限・端末制限の多層防御を実装する

- • 認証ログを長期間保存し、監視・分析できる状態を整える

- GMOトラスト・ログインは、これらのポイントを網羅できるIDaaSとなっておりますので、認証基盤をご検討している方、セキュリティ強化をお考えの方は、ぜひお気軽にお問い合わせください。

この記事を書いた人

GMOグローバルサイン株式会社

トラスト・ログイン事業部

カスタマーサクセス

鈴木孝崇(すずきたかむね)

SES企業にてサーバー運用保守、セキュリティ製品のテクニカルサポート、パブリッククラウドのプリセールスを経験。その後、ディストリビューター企業でゼロトラスト領域のソリューションSEおよびSASE製品のプロダクトリーダーを担当しました。

PMP、Prisma Certified Cloud Security Engineer、Splunk Power User、Google Professional Cloud Architectなど、20を超える資格を保有しています。

現在は、GMOグローバルサインにおいて、GMOトラスト・ログインのカスタマーサクセスに従事し、お客様の「顧客体験を最大化」することをミッションに、価値提供に努めています。