中間者攻撃(MITM攻撃)の仕組みや対策方法とは?|通信の盗聴やデータ改ざんを予防しよう

中間者攻撃(MITM攻撃)とは、通信の盗聴やデータの改ざんにより、機密情報や個人情報の漏洩など大きな被害をもたらす攻撃のことです。

ほかのサイバー攻撃とは異なり、被害が出るまで気付かないことが多いため、被害が拡大しやすい傾向があります。

この記事では、中間者攻撃の仕組みから有効な対策方法まで詳しく解説します。中間者攻撃を含め、強固なセキュリティを構築したい方は、ぜひご参考ください。

■中間者攻撃(MITM攻撃)とは?

中間者攻撃とは、ターゲットになる二者間の通信に不正に割り込み、やり取りを盗み見たり、改ざんしたりするサイバー攻撃のことです。「Man In The Middle Attack」を略して、MITM攻撃とも呼ばれます。

中間者攻撃は暗号化されている通信に割り込むことから、実際にやり取りを盗み見るには、長期間の準備が必要です。そのため、すぐに中間者攻撃の被害が明らかにならず、不正アクセスから被害の発覚までの期間が長くなる特徴があります。

その結果、中間者攻撃の被害が発覚したときには、すでに被害が大規模になっており、被害の対処に時間がかかる可能性が高いです。

◇中間者攻撃で窃取される「公開鍵」とは

中間者攻撃を行なう攻撃者はターゲットから「公開鍵」を窃取しようとします。公開鍵とは、公開鍵暗号方式で使用される2つのキーのうちの1つで、誰でも利用できるように公開されているキーのことを指します。おもに、通信データの暗号化に使われており、安全な通信を行なうためには必須の情報です。

公開鍵で暗号化されたデータの閲覧には、「秘密鍵」が必要となります。秘密鍵は、公開鍵とは違って特定のユーザーしか所有しておらず、公開鍵から秘密鍵を特定できません。

さらに、公開鍵と秘密鍵は対となるものしか復号できないため、この2つのキーを用いることで、安全な通信が可能になっています。

◇中間者攻撃(MITM攻撃)とMITB攻撃の違い

中間者攻撃には、MITM攻撃以外にも「MITB攻撃」というサイバー攻撃もあります。MITB攻撃とは、「Man in the Browser Attack」を略したもので、Webブラウザとサーバーとの間に割り込んで攻撃することです。ターゲットのパソコンに感染させたマルウェアを使って、Webブラウザ上の通信内容を盗み見したり、改ざんしたりします。

MITM攻撃との違いは、個人間の通信ではなく、Webブラウザ上の通信を狙った攻撃に限定していることです。例えば、Webブラウザで入力したパスワードを窃取し、ターゲットになりすましてインターネットバンキングから送金するなど、被害に発展する特徴があります。

■中間者攻撃による被害

中間者攻撃によって受ける被害には、おもに次の3つのケースがあります。

• 機密情報の流出:企業であれば取引先の情報、個人であればクレジットカード情報など、重要な情報が盗まれ悪用される

• 通信妨害・通信内容の改ざん:通信が正常に行なえようにしたり、不正送金のための偽サイトを表示したりする。送信主を偽り、相手に不快なメッセージを送るなど、嫌がらせ目的のケースもある

• 不正送金による金銭被害:偽サイトを用いて、画面に表示された振込先とは別の宛先に送金させる

中間者攻撃は、上記のような多様な被害が起こる可能性が高い一方で、検知が難しいのが特徴です。自分でも気付いていないうちに、被害者になっている可能性があります。そのため、中間者攻撃の仕組みやパターンを理解し、適切な中間者攻撃対策を講じることが大切です。

■中間者攻撃の仕組み

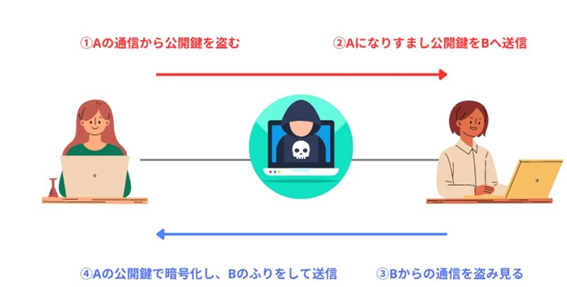

| 1. 攻撃者が、AからBへ送信した「公開鍵」を窃取する 2. 攻撃者はAになりすまし、Bへ自身の公開鍵を送信する 3. Bは、攻撃者から送られてきた公開鍵を、「Aから受信したもの」だと判断する 4. Bは、攻撃者が送信した公開鍵で暗号化したデータをAへ返信する(結果的に攻撃者へ送付される) 5. 攻撃者は、自身の秘密鍵で暗号化を解除し、Bが送信したデータを盗み見る 6. 盗んだAの公開鍵でデータを再び暗号化し、BになりすましてAへ送信する 7. Aは「Bから受信したもの」だと思ってデータを受け取り、自身の秘密鍵で復号する |

このケースでは、AとBはそれぞれが送受信するデータの暗号化と復号が行なえるため、正常に通信ができていると判断します。

そのため、何らかの手段を用いなければ、2人の間に他者が割り込んでいることに気付くのは困難です。

中間者攻撃を受けていることに気付かないと、不正が発見されるまでデータを窃取され続けるため、窃取期間の長期化や被害の肥大化などをもたらします。

■中間者攻撃のパターン5つ

中間者攻撃には複数のパターンがあり、対策を考えるためには攻撃の対象や範囲を知ることが必要です。ここでは、実際に行なわれた5つの中間者攻撃パターンを紹介します。

◇ ①公共無線LANを利用した盗聴

セキュリティの低い公共無線LANは、偽のアクセススポットを作成するために悪用されることがあります。偽のアクセススポットに接続すると、作成者は通信内容のすべてが閲覧可能になり、簡単に情報を窃取されてしまうのです。また、本人は普段と変わらずインターネットを利用できるため、中間者攻撃を受けていると判断できないでしょう。

◇ ②オンラインバンキングを悪用した情報の改ざん

すでに中間者攻撃を受けている場合、オンラインバンキングとの通信に割り込み、情報の悪用・改ざんが行なわれる恐れがあります。例えば、自分は目的の口座へ送金したつもりでも、改ざんによって攻撃者の口座へ送金させられることが起こるのです。

◇ ③アプリやWebサイトの脆弱性を悪用した盗聴や改ざん

長い間アップデートしていないなど、アプリやWebサイトのセキュリティに脆弱性がある場合、その脆弱性を利用して情報を窃取するのも中間者攻撃のパターンの一つです。個人情報を管理するアプリの脆弱性を狙われると、顧客情報などの漏洩につながり、被害が拡大することもあります。

◇ ④メールの盗聴

メールのやり取りの間に割り込み、特定の相手とのメールの内容を窃取することも中間者攻撃のよくあるパターンです。企業のメールを窃取することで、新プロジェクトの内容といった機密情報の漏洩やアイデアの盗作といった被害に遭う可能性があります。しかし、メールの内容を盗み見られただけでは直接的な被害は出ないため、その場で中間者攻撃を受けていることには気付けません。

◇ ⑤プロキシサーバを悪用した盗聴や改ざん

パソコンとWebサイトをつなぐプロキシサーバには、ウイルスチェックや通信の履歴を残すなど、重要な役割を担っています。そのため、プロキシサーバの脆弱性を悪用し、偽サイトなどを表示させることで、住所やクレジットカードといった個人情報などを窃取するケースもあるのです。

■中間者攻撃に有効なセキュリティ対策とは

中間者攻撃は、攻撃の検知が困難なため、攻撃されないような対策が有効です。そこで、中間者攻撃に最適なセキュリティ対策について解説します。

◇ ①公共無線LANにアクセスしない

公共無線LANを悪用した中間者攻撃は、自分からアクセススポットへ接続しなければ攻撃されることはありません。そのため、不用意に公共無線LANへアクセスしないことが、中間者攻撃の対策として有効です。

また、パスワードが設定されている公共無線LANは一見すると安全ですが、悪用を完全に防ぐことはできません。基本的に公共無線LANは利用せず、どうしてもインターネットへ接続する必要があるときは、スマートフォンのテザリング機能やポケットWi-Fiなどを使いましょう。

◇ ②パスワード管理を徹底し多要素認証を導入する

攻撃者がターゲットの通信に割り込むためには、パスワードなどを窃取しなければいけません。そこで、機器やWebサイトのパスワードを定期的に変更するなど、徹底して管理することが中間者攻撃の対策になります。

また、各パスワードを変えておくと、もしどこかのパスワードを窃取されても、被害の拡大を防げます。一つのパスワードを使い回さないようにすることも、中間者攻撃の対策には有効です。

さらに、IDやパスワードを入力する一般的なログイン方法だけでなく、知識情報などを活用した多要素認証を導入することもよいでしょう。

多要素認証は、SNSやクラウドサービスなど、アプリやWeb上のサービスなどにログインするとき、2つ以上の要素によって本人確認を行なうことです。MFA(Multi-Factor Authentication)ともいわれます。

多要素認証を導入することで、中間者攻撃で窃取した情報だけではログインできなくなるため、被害の拡大防止に有効です。

下記のリンク先では、多要素認証について詳しく解説しているので、併せて確認してみてください。

多要素認証(MFA)とは?二要素/二段階認証との違いや導入のメリットなどを徹底解説

◇ ③ソフトウェアを常に最新バージョンにする

アプリやソフトウェアは、セキュリティ性能の向上などを目的に、定期的にアップデートされます。アプリやソフトウェアの脆弱性を狙われるのは、ユーザーがアップデートを行なわず、脆弱性を放置してしまうことが原因です。そのため、アップデートに合わせて、常に最新のバージョンを使うことが、中間者攻撃に有効な対策となります。

アップデートを忘れないよう、アプリやソフトウェアからの通知が表示されるように設定しておくことも有効です。アップデート自体は数分で終わるため、操作が面倒でも通知が来たらすぐにアップデートしましょう。

◇ ④VPNを導入する

通信の安全性を確保するためには、「VPN」という回線を用いることが有効です。VPNとは、「Virtual Private Network(仮想専用通信網)」のことで、第三者から通信内の情報を窃取されにくくする役割があります。

そのため、VPNを導入し使用することで、公共無線LANからアクセスしても安全性が確保できるのです。外出先でもインターネットを利用した通信が必要になることが多いときは、必ずVPNを導入し、安全な通信環境を構築しましょう。

◇ ⑤ルーターのセキュリティ対策を確認する

Wi-Fiルーターの管理画面からは、インターネットに関する多くの設定を行なえます。そのため、第三者に悪用されると中間者攻撃以外にも大きな被害を受ける可能性があるのです。

Wi-Fiルーターへの中間者攻撃を成功させる原因は、おもに管理画面へのログインID・パスワードが初期設定のまま変更されていないことが多いことです。

中間者攻撃を防ぐためにも、ログインID・パスワードは、Wi-Fiルーターのセキュリティ状態を確認し、初期設定からID・パスワードを変更するなどの対策を講じましょう。Wi-Fi通信の暗号通信方式や接続されている機器の把握などを徹底することで、Wi-Fiルーターを介した中間者攻撃をしっかりと防げます。

■中間者攻撃の予防にはGMOトラスト・ログインがおすすめ!

中間者攻撃への対策を始めるときには、GMOグローバルサイン株式会社が提供する「GMOトラスト・ログイン」の利用を検討してみてください。

GMOトラスト・ログインは、「ID・パスワード管理」「シングルサインオン」「認証強化」「ID連携」の4つの機能を柱としたクラウド型のID管理サービスです。GMOトラスト・ログインを通して複数のサービス・アプリを利用できるため、ID・パスワード管理やログインの手間を解消し、業務効率化につながります。

また、ログインが必要なのはGMOトラスト・ログインだけなので、サービス・アプリごとにID・パスワードを変更しても業務に支障がありません。さらに、多要素認証やアクセス制限を併せて利用することで、より強固なセキュリティを構築できます。社員の利便性とセキュリティの向上、どちらも実現できることがGMOトラスト・ログインの大きなメリットです。

ただし、GMOトラスト・ログインが提供する多要素認証だけでは、必ず中間者攻撃を防げるとは限りません。事前にOTP(ワンタイムパスワード)のセキュリティーコードなどを攻撃されていると、多要素認証では防げなくなるからです。つまり、保護したい通信の安全性を確保した状態で、多要素認証を導入する必要があります。

そのため、事前に中間者攻撃を受けてないかチェックし、早急にGMOトラスト・ログインを導入することで、中間者攻撃に対してより有効にはたらくようになるでしょう。

GMOトラスト・ログインについて詳しくはこちらから

GMOトラスト・ログインに関するお問い合わせはこちらから

GMOトラスト・ログインの導入事例についてはこちらから

■まとめ

中間者攻撃(MITM攻撃)は、二者同士の通信に割り込み、通信内容を盗聴したりデータを改ざんしたりする攻撃です。

通信情報を盗み見られるだけでなく、個人情報などの漏洩、不正送金などの被害に発展する可能性があります。ただし、中間者攻撃に迅速に気付くのは難しく、攻撃に気付いたときには大きな被害が生まれていることが多いです。

そのため、中間者攻撃には攻撃を受けないようにする予防対策が重要となります。また、中間者攻撃の対策には、一つの対策だけでなく複数の対策を講じることが有効です。

GMOトラスト・ログインは、ID・パスワードの一括管理などを通して、中間者攻撃に有効な対策を簡単に複数講じられます。中間者攻撃による被害をしっかりと対策したい方は、ぜひGMOトラスト・ログインの導入をご検討ください。

この記事を書いた人

GMOグローバルサイン株式会社

トラスト・ログイン事業部

プロダクトオーナー

森 智史

国内シェアNo.1のSSL認証局GMOグローバルサインで10年間サポート部門に従事。抜群の知識量と分かり易い説明で多くのお客さまからご支持いただく。

現在は自社IDaaSのプロダクトオーナーとしてお客さまの意見を伺いながら使いやすくセキュリティの高いサービスを開発者たちと共に作成中。