多要素認証(MFA)とは?必要性や二段階認証との違い、導入のメリットを紹介

さまざまなクラウドサービスが業務に用いられるようになるにつれて、従来の方法だけでは強固なセキュリティの維持が困難になってきました。現在では、多くの企業が「多要素認証(MFA)」によるセキュリティの強化を進めています。

本記事では、多要素認証の基本的な仕組みや二段階認証との違い、多要素認証を導入するメリットなどについて説明します。また、さらに安全性を高めるために多要素認証と併せて考慮すべき3つの方法も紹介するので、ぜひセキュリティ向上に役立ててください。

■多要素認証(MFA)とは?

多要素認証とは、複数の要素を認証に用いる仕組みのことです。英語の「Multi-Factor Authentication」を略して「MFA」とも呼ばれます。

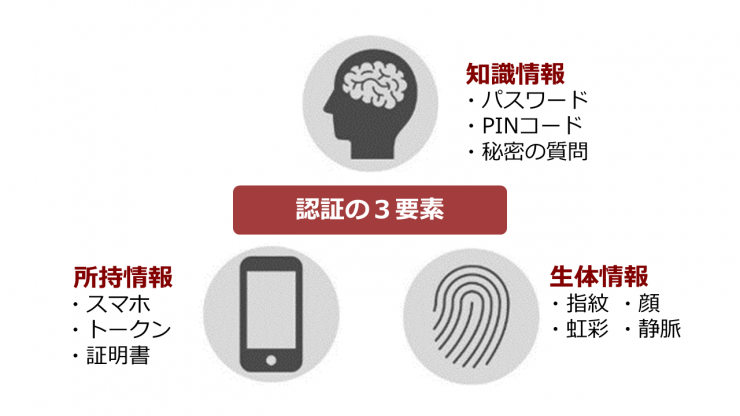

多要素認証に用いられる要素には、以下の3種類があります。

- ●知識情報

- ●所持情報

- ●生体情報

上記のなかから2つ以上の要素を組み合わせることで、セキュリティを強化します。 - まずは、これら3つの要素について見ていきましょう。

◇知識情報

「知識情報」とは、認証の対象となる本人だけが知っている情報のことです。具体的には、ログインの際に入力するパスワードやPINコードなどが知識情報に該当します。

ここで重要なのは、「本人だけが知りうる」という点です。他者に推測されやすいものは、知識情報として適切ではありません。例えば、ATMで出金や送金を行なう際に入力する暗証番号も知識情報の一種ですが、これを誕生日などに設定する行為はリスクが高いといえます。

◇所持情報

「所持情報」とは、本人だけが物理的に持っている情報のことです。代表例としては、スマートフォンやICカードなどが挙げられます。ログインなどの際にスマートフォンに送られるワンタイムパスワードも、本人だけに届くため所持情報に分類されます。

基本的に所持情報は物理的なモノであるため、慎重に取り扱わなければなりません。例えば、ATMで使用するキャッシュカードを他者に渡すのが危険な行為であることは、即座にイメージできるでしょう。これは、キャッシュカードが所持情報の一種であり、本来は「本人だけが持つべき」ものであるためです。

◇生体情報

「生体情報」とは、本人そのものに合致する情報のことです。具体的には、指紋や顔のほか、声や静脈などが生体情報に該当します。

生体情報が活用されている身近な例としては、指紋でロックが解除できるスマートフォンが挙げられます。指紋は本人だけが持つ身体的な特徴の一つであり、簡単には複製できません。また、物理的に盗み出すことも難しいため、セキュリティを高めるために用いられています。

■多要素認証が必要とされている背景

従来のセキュリティに不足を感じ、「多要素認証でセキュリティをより強固にしたい」と考える企業が増えています。その背景としては、以下の点が挙げられるでしょう。

- ●サイバー攻撃の増加

- ●パスワード認証の限界

- ●テレワークの導入などによるビジネス環境の変化

- ●各種ガイドラインへの対応の必要性

それぞれ詳しく説明します。

◇サイバー攻撃の増加

サイバー攻撃の脅威は、日増しに大きくなっています。被害を防ぐために多くの企業が対策を続けてはいるものの、次々に新たな攻撃手法が生み出される様子は、まさに「いたちごっこ」とも呼べます。

サイバー攻撃を受けると、個人のパスワード流出をきっかけに、組織全体へと被害が広がってしまうケースも少なくありません。そのため、複数の要素で個人を認証する多要素認証を導入し、仮にパスワードが流出しても被害の拡大を防げるような対策が求められています。

◇パスワード認証の限界

パスワードは、従来から広く用いられている認証の手段です。生年月日のような推測されやすいもの、ゾロ目など単純なものを避けて設定することが基本ではあります。しかし、誰にも見破られないようにパスワードを複雑にしすぎると、自分でも覚えにくくなってしまいます。かといって、流出のリスクを考えるとパスワードをメモしておくのも不安でしょう。

こうしたジレンマを避けながら認証を強固にするには、パスワードだけに頼らない多要素認証が有効な手段だといえます。

◇テレワークの導入などによるビジネス環境の変化

新型コロナウイルス感染症の拡大を契機に、テレワークを採用する企業が増えました。テレワークでは、自宅やカフェなどオフィス以外の場所から、社内の情報にアクセスする必要があります。

従来、企業のセキュリティは「境界型」が一般的でした。ネットワークの出入り口に境界を設定し、アクセス制限によりオフィスの内側を守るという考え方です。しかし、テレワークを導入したことで、従業員はオフィス外から社内にアクセスするようになり、従来の方法では業務を円滑に進めながら情報を守ることが難しくなったのです。

さらに、クラウドサービスの活用が進めば、オフィスの境界そのものも曖昧になっていくでしょう。こうした環境の変化に追従するには、個々のユーザーをより確実に認証できる多要素認証が有効です。

◇各種ガイドラインへの対応の必要性

日本では内閣や各省庁、業界団体などがセキュリティガイドラインを発行し、さまざまな場面において多要素認証を推奨・要求しています。テレワークのセキュリティを確保したい企業のほか、クラウドサービスの利用者や提供者を対象とするガイドラインも存在します。

今後はどの企業も多要素認証を適切に活用し、これらのガイドラインに対応していく必要があるでしょう。

■多要素認証と二段階認証・二要素認証との違い

ここまで多要素認証について説明してきましたが、「二段階認証」や「二要素認証」とどのように異なるのかが気になっている方もいるかもしれません。そこで、これら2つの認証方式と多要素認証の違いについて説明します。

◇二段階認証

二段階認証とは、ログインなどの際に2回の認証を行なうことです。多要素認証が認証の「要素の数」を増やすものであるのに対し、二段階認証は認証の「回数」によってセキュリティを高めます。

例えば、パスワードによる1回目の認証のあとに、「秘密の質問」の答えで2回目の認証を行なうケースについて考えてみましょう。この場合は認証の回数が2回であるため二段階認証ですが、用いる要素はどちらも知識情報のため多要素認証ではありません。

関連記事:

二段階認証とは?二要素認証との違いやメリット、セキュリティ強化のポイントを解説

◇二要素認証

二要素認証は多要素認証の一種であり、2種類の要素を用いた認証のことです。「要素が2つに限られる多要素認証のこと」を、二要素認証と呼ぶのだと考えればわかりやすいでしょう。

また、二要素認証は「二段階認証のセキュリティを強化したもの」だと考えることもできます。1回目と2回目の認証に異なる種類の要素を用いた二段階認証が、二要素認証であるためです。パスワードと指紋など2種類の要素を組み合わせるため、より強固な認証方法だといえます。

■多要素認証を導入するメリットとデメリット

多要素認証の導入には、メリットとデメリットの両面があります。それぞれについて、もう少し詳しく見ていきましょう。

◇多要素認証を導入するメリット

多要素認証の導入によって得られる最大のメリットは、セキュリティの向上です。パスワードのみによる認証では防げなかった不正アクセスを、社内外を問わず効果的にブロックできます。

そのため、多要素認証は「ゼロトラスト」の観点からも有効な手段の一つとなるでしょう。ゼロトラストとは、企業の情報資産にアクセスするものは一切を信用せずに安全性を確認することで、情報に対する脅威を防ぐ考え方です。

また、多要素認証では複数の要素を組み合わせることが重要であるため、必ずしも複雑なパスワードを設定する必要がありません。ユーザーにとっては、パスワードを暗記する負担が減るため、利便性が向上する可能性があります。

さらに、多要素認証を導入すれば、コンプライアンスの面でもメリットを期待できるでしょう。セキュリティのために多要素認証の導入を求めている各種ガイドラインに対応することで、企業としての信頼が高まる可能性があります。

◇多要素認証を導入するデメリット

多要素認証の導入には、一定のコストがかかります。初期コストだけでなく、ランニングコストも発生する点に留意しましょう。例えば、ワンタイムパスワードの発行や照合を行なうシステムを稼働させるためにも費用がかかるため、思ったよりもコストが大きくなるかもしれません。

また、ユーザーによっては、多要素認証の手間を非効率だと感じることも考えられます。その場合は、1度の認証で複数のサービスにログインできる「シングルサインオン(SSO)」を導入するなどしてユーザーの負担を減らし、多要素認証の定着を図りましょう。

■多要素認証の安全性をより高めるための3つの方法

多要素認証によりセキュリティは高まりますが、それだけで絶対に安全というわけではありません。セキュリティをより強固なものにするために、ここでは多要素認証と併せて実施すると良い3つの施策について説明します。

- ●パスワードポリシーを定める

- ●端末の紛失を想定し管理を徹底する

- ●ワンタイムパスワードを追加する

◇パスワードポリシーを定める

多要素認証を導入したからといって、パスワードをおろそかにして良いことにはなりません。不正アクセスを防ぐには、他者に推測されにくいパスワードを選ぶことが大切です。対策としては、パスワードの決め方をマニュアル化することが考えられますが、全員がマニュアルどおりに行動できる保証はありません。

安全性の低いパスワードを設定できないようにするには、パスワードポリシーを定めるのがよいでしょう。最低限必要な文字数や、英数字と記号を含めなければならないことなどを、パスワードを決める際の要件とすると効果的です。要件を満たさないパスワードを設定しようとしているユーザーにはメッセージを表示させることで、少なくとも社内ツールに関しては、推測されにくいパスワードの使用を徹底できます。

◇端末の紛失を想定し管理を徹底する

多要素認証では、社用のノートパソコンや個人が所持するスマートフォンなど、モバイル端末を認証に用いることがあります。その場合は、端末を紛失すると不正アクセスにつながるため、社内教育などを通じて日頃から厳重な管理を促すことが大切です。とはいえ、人的ミスによる紛失や、第三者による盗難を100%防ぐことはできません。

そのためセキュリティを考える際は、「紛失や盗難は発生するもの」という前提で対策を練る必要があります。具体的には、認証に用いる端末を社内で管理する対象に含め、リスクマネジメントを徹底するのが有効な手段です。緊急時には遠隔からロックをかける、データを削除するなどの対応が可能な状態にしておきます。

◇ワンタイムパスワードを追加する

多要素認証を導入する際は、ワンタイムパスワードの追加を検討するとよいでしょう。ワンタイムパスワードは認証のたびに発行される使い捨てのパスワードであるため、たとえ流出しても不正利用されるリスクが低い点が特徴です。

ワンタイムパスワードにおける代表的な認証方式としては、「タイムスタンプ認証」と「チャレンジレスポンス認証」の2つが挙げられます。

- ●タイムスタンプ認証:現在時刻に基づいてパスワードを発行・照合する

- ●チャレンジレスポンス認証:認証サーバーと通信してパスワードを発行・照合する

セキュリティを強固なものとするためには、認証の仕組みを理解して活用することが大切です。例えば、スマートフォンに届く方式のワンタイムパスワードには、一般的にタイムスタンプ認証が用いられます。この場合、時間が経つとパスワードが無効になってしまうため、制限時間内に認証を終えなければログインできません。

■多要素認証(MFA)を導入するなら「トラスト・ログイン」がおすすめ

多要素認証を導入する際には、セキュリティの強化はもちろん、利便性やコストも考える必要があります。ここでは、おすすめのサービス「トラスト・ログイン」の特徴と導入事例を簡単に紹介します。

◇GMOトラスト・ログインについて

「GMOトラスト・ログイン」は、SSL認証局として20年以上の実績を持つ「GMOグローバルサイン」が提供する、シングルサインオンが利用できるクラウドサービスです。社内システムだけでなく、「Google Workspace(G Suite)」や「Microsoft 365(Office 365)」、「Cybozu」などにも一括でログインできます。トラスト・ログインなら、業務に使用するサービスの利便性を高めやすいでしょう。

また、ワンタイムパスワードやクライアント認証などにより、セキュリティを強化することも可能です。トラスト・ログインの全機能を使用できる「プロプラン」は1ユーザーあたり月額300円(税抜)となっており、チャットやメール、電話によるサポートも付属しています。

なお、当社ではクラウドサービスにも対応した情報セキュリティ管理の規範となる「ISO/IEC 27001」や「ISO/IEC 27017」を取得しております。セキュリティも万全なサービスのため、安心してご利用いただけるでしょう。

◇多要素認証の導入事例

最後に、「トラスト・ログイン」の導入事例を簡単に3つ紹介します。

<東亜建設工業株式会社様>

業務システムの乱立により複雑になってしまったパスワード管理を、「シングルサインオン」の導入により改善

<株式会社中電工様>

作業者が日々変わる屋外の現場に「クライアント認証」を導入し、共有パソコンのセキュアな運用環境を実現

<HYUGA PRIMARY CARE株式会社様>

薬局としての事業継続性を重視し、「シングルサインオン」の導入により重要システムのセキュリティを強化

■まとめ

パスワードのみに頼った認証や境界型セキュリティからの脱却を図るには、多要素認証の導入が有効です。多要素認証とは複数の要素による認証のことであり、個々のユーザーをより確実に認証できるため強固なセキュリティが実現できます。

多要素認証には注意すべき点もありますが、適切に導入すればセキュリティだけでなくコンプライアンスの面でもメリットを得られるでしょう。端末の紛失・盗難への対策や、ワンタイムパスワードの活用などと併せて、ぜひ検討してみてください。

業務における利便性やコストについても重視するなら、「トラスト・ログイン」がおすすめです。多要素認証に加えて、シングルサインオンなどのID管理機能を低価格でご利用いただけます。

お問合せはこちら。

この記事を書いた人

GMOグローバルサイン株式会社

トラスト・ログイン事業部

プロダクトオーナー

森 智史

国内シェアNo.1のSSL認証局GMOグローバルサインで10年間サポート部門に従事。抜群の知識量と分かり易い説明で多くのお客さまからご支持いただく。

現在は自社IDaaSのプロダクトオーナーとしてお客さまの意見を伺いながら使いやすくセキュリティの高いサービスを開発者たちと共に作成中。